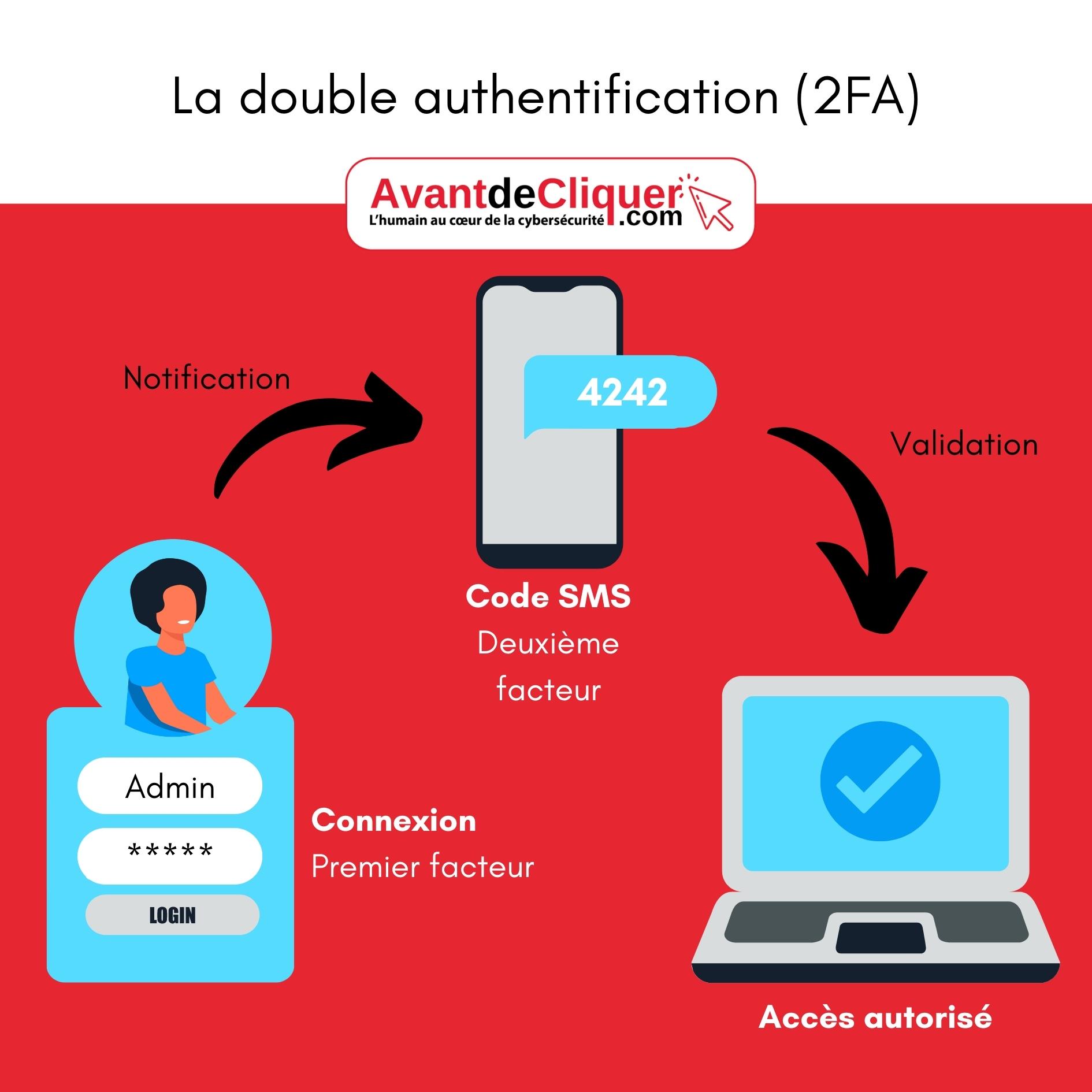

Définition : l’authentification à double facteur ou double authentification

La 2FA, aussi appelée authentification multi-facteur c’est un processus de sécurité par lequel l’utilisateur fournit deux modes d’identification à partir de catégories de données distinctes.

- Premier facteur : généralement sous la forme d’un jeton physique, comme les informations qui figurent sur votre carte bancaire.

- Deuxième facteur : sous forme d’informations à usage unique, par exemple un code de sécurité.

À quoi correspond concrètement le deuxième facteur d’authentification ?

Voici des exemples de deuxième facteur pour la double authentification :

- Envoi d’un code unique par SMS ;

- Utilisation d’une application d’authentification (comme Microsoft Authenticator ou Google Authenticator) ;

- Envoi par e-mail d’un code utilisable pendant une période limitée ;

- Utilisation d’un code tournant avec validation sur un autre appareil ;

- Utilisation de clé USB d’authentification

- Déverrouillage via un signal bluetooth (via votre smartphone notamment)

Vous le savez déjà, les hackers ont le chic pour trouver des failles et passer outre les systèmes de sécurisation, quels qu’ils soient. En effet, de plus en plus de cybercriminels arrivent à passer au-dessus de cette 2FA, et s’infiltrent facilement dans nos comptes pour dérober toutes données confidentielles.

Comment les hackers contournent-ils la double authentification ?

Pour contourner la sécurité 2FA et ses multiples leviers d’authentification, les pirates utilisent notamment l’attaque dite “de l’Homme du milieu” (HDM) ou man in the middle attack (MITM) en anglais.

Qu’est-ce que l’attaque de l’Homme Du Milieu (man in the middle attack) ?

L’attaque de l’Homme Du Milieu dans ce cas de figure a pour but d’usurper les communications entre deux parties, sans que ni l’une ni l’autre ne puisse se douter que le canal de communication entre elles a été compromis.

Un exemple simple en 5 étapes :

- Un utilisateur reçoit un e-mail de phishing qui le bascule vers un site identique à celui de sa banque, le site du hacker.

- L’utilisateur saisit ses identifiants (premier facteur).

- Dans le même temps, le site du hacker tente de se connecter avec les identifiants au vrai site de la banque.

- Par conséquent, l’utilisateur reçoit par SMS le vrai code de sa banque (deuxième facteur) et le renseigne dans le site du hacker.

- Le site du hacker n’a plus qu’à utiliser le deuxième facteur pour se connecter sur le véritable site de la banque.

Les solutions face aux risques de contournement de la double authentification

Mettre en place un système de reconnaissance faciale :

L’adoption d’un système de vérification en deux étapes qui inclut la reconnaissance faciale est l’une des méthodes de protection les plus sûres et les plus complexes.

Il s’agit de remplacer l’authentification du 2ème facteur par l’empreinte digitale, la voix ou la reconnaissance faciale.

Certains systèmes de biométrie faciale prennent comme référence une image statique du visage de l’utilisateur, mais d’autres vont plus loin en vérifiant l’identité via d’autres procédés.

Grâce notamment aux infrarouges et à la création d’un algorithme biométrique 3D ou à la vidéo en temps réel et à l’analyse du sourire et des gestes, de telle sorte que l’authentification et la vérification soient totalement sécurisées.

De cette façon, les systèmes sont couverts contre d’éventuelles attaques utilisant des technologies telles que les deepfakes ou des masques imprimés en 3D.

La triple authentification

Elle existe déjà grâce au programme google : Advanced Protection Program. En plus du mot de passe, il faudrait utiliser deux clés physiques pour accéder à son compte. Ces clés remplacent l’envoi du SMS.

Allons plus loin avec le protocole AAA

Ce protocole déjà en vigueur est utilisé en sécurité informatique. Il réalise 3 fonctions :

- Authentification

- Autorisation

- Traçabilité

Vous l’aurez compris, en plus de la double authentification, il permet une traçabilité et donc un suivi des connexions et des activités à la suite de ces dernières.